2023/06/12 バンナムIDの管理ページでワンタイムパスワードの設定方法を発見したので追記

久々のブログ記事がこんな記事になってしまって私は悲しい(ぽろろん

煽り文句のタイトルなんて私だって書きたくなんかないんだ。

どうもこんばんは、ORCAです。

さて、リリースまで1週間を切ったブループロトコルですが、

昨晩配信されたブルプロ通信#8はご覧になられましたでしょうか。

この配信の1:25頃に2次パスワードについての言及がありますが、これについて危機感を覚えたので急ぎ記事にしました。

急いで書いてるのでなにか誤りがあればご指摘頂けますと幸いです。

なにが危ないのか

今回紹介された2次パスワード自体に危険があるわけではありません。

では何が危ないのか、それは2次パスワードがセキュリティを強化するものとブルプロ運営が誤認していることです。

端的に言ってしまえば、1次パスワード(バンダイナムコID)のパスワードが漏洩している場合、2次パスワードを設定していてもブルプロアカウントの乗っ取りが可能です。

詳細な方法については神奈川県警や兵庫県警が怖いので記載しませんが、今日の説明を聞く限りでは誰でも思いつくような方法で乗っ取りが可能でしょう。

と言うのも2次パスワードは現在広く行われているスマートフォンやワンタイムパスワードトークンなどを用いた多要素認証と異なり、1次パスワード(本人しか知りえないこと)と2次パスワード(本人しか知りえないこと)で認証を行うため1つの要素(本人しか知りえないこと)でしか認証していません。

認証の強度を高めるには一般的に複数の要素を組み合わせて認証を行いますが、この時の要素は大きく分けて以下の3種類に分類されます

- 本人しか知りえないこと(知識ベース): パスワード、PINコードなど

- 本人しか持ちえないもの(所有ベース): スマートフォン、ワンタイムパスワードトークンなど

- 本人であること(生体ベース): 指紋、顔、虹彩など

この3種類のうち最も漏洩するリスクが高いのが1.の知識ベースです。

ハッキングなどによる漏洩は勿論、本人に関する情報からの類推、一般的に使われやすい文字列の利用などで攻撃することが可能です。

所有ベースと生体ベースについては特定個人に対する攻撃しか成り立たないのに対して、知識ベースの攻撃はIDとパスワードの対さえわかれば攻撃が可能なため、2次パスワードのような認証要素の増えないなんちゃってセキュリティには意味がありません。

逆に言えば、1次パスワードが十分に強固でその他のサービスからの漏洩もない場合はそのパスワード1つでアカウントを守ることができ、理論上は多要素認証は不要と言えます。

そもそも弱い1次パスワードを使う人は2次パスワードも弱いものを使うであろうことは容易に考えられ、弱い1次パスワードを守るために2次パスワードを設定することはセキュリティ上なんの意味もないことなのです。

それを所有ベースのワンタイムパスワードと同列に扱うブルプロ運営には危機感を覚えざるを得ません。

どうしたらよかったのか

前述のとおり、認証の強度を高めるために複数の要素を組み合わせることは有効な手法です。

いまや多くのゲーム会社でワンタイムパスワードや認証アプリの導入されているにもかかわらず、ブルプロの場合は大元となるバンダイナムコIDに多要素認証が導入されていません。

そのためセキュリティを高めるのであればブルプロも同様にワンタイムパスワードなどの所有ベースの多要素認証を導入すべきでした。

もしくは「登録されたメールアドレスにワンタイムパスワードを送信しました」形式の方が2次パスワードより幾分か安全です

(バンダイナムコIDとメールアカウントの両方を乗っ取る必要があるため)

2023/06/12 追記

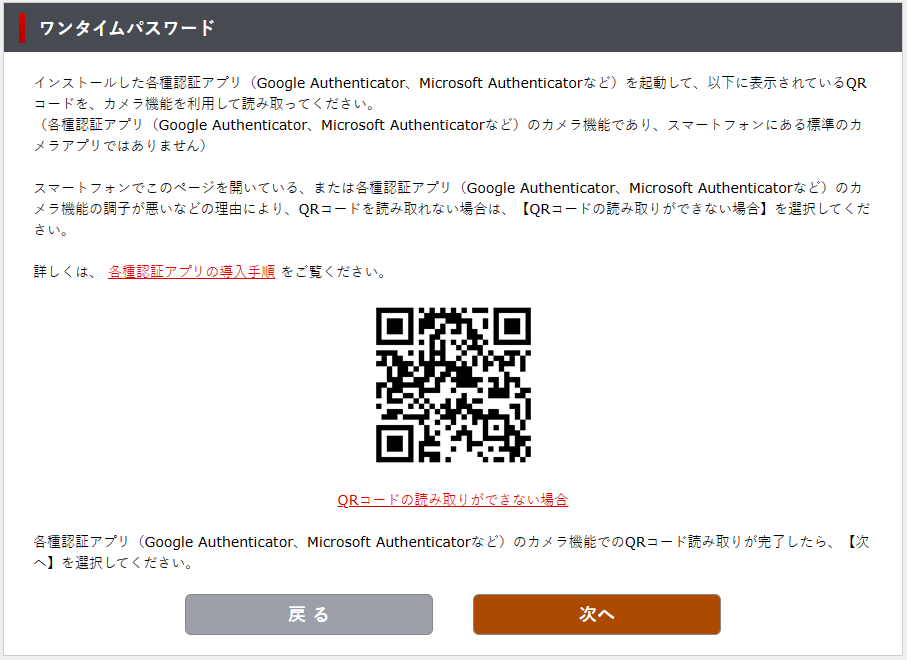

バンナムIDには本当にワンタイムパスワード(以下、OTP)がないのか?と思い改めて管理ページを確認したところ、

ユーザー情報設定 > SNSアカウント連携、メールアドレスなど各種設定はこちら > 各種設定

の下にメールOTPの設定を見つけました。

メールOTPはメールサービス側にセキュリティ保護をオフロードする方法です。

所有ベースの多要素認証には強度は劣る可能性があるものの、現実的な実装だと思います。

ランチャー側でもメールOTPが利用できましたので、最低限この設定を有効化していればメールアカウントまで乗っ取られない限り安全です。

となると残る疑問はなぜメールOTPがあるのに2次パスワードのようなユーザーの負担に対して効果の薄い対策を入れてきたのかが謎です。

私も細かい設定まで見ていなければOTPの設定を見落としていたので、もしかするとOTP導入者が少ないため無かったことにしているのかもしれません。

それであればもっとOTPを推した方がユーザーの負担も2次パスワードと同程度でより効果が見込めると思うのですが、OTPではダメだった理由があるのでしょうか。

ランチャーも対応していますし、行けそうな気もするのですが。

そもそもゲームの起動がバンダイナムコランチャー経由なのですから、本来的にはバンダイナムコIDとバンダイナムコランチャーに多要素認証を導入すべきであり、個々のゲームごとに追加のセキュリティを実装するのは全くの無駄と言えます。

これは邪推となりますが、バンダイナムコID側に多要素認証を導入するのを嫌ってブルプロ単体で2次パスワードを導入することでお茶を濁したようにも思います。

バンナムはスマホゲームも多いのでもしかすると多要素認証をやりたくないのかもしれませんが、実際のところはわかりません。

ともあれ、なんちゃってセキュリティでお茶を濁すのではなくきちんとユーザーを守る姿勢を示してほしいところです。

なんなら一足飛びにPasskey(パスワードを使わない新しい認証方式)を実装してしまえばいいんじゃないでしょうか。AppleはPasskeyに乗り気ですし。

因みにいま発表されている仕様の2次パスワードについては既に攻撃例が多数ありますので、気になる方は調べてみるのもいいかもしれませんが、

実際に行った場合は刑法罰の対象(不正アクセス禁止法)になりますのでやめましょう。

他人のアカウントのパスワードを取得した時点で犯罪ですからね。

因みにワンタイムパスワードアプリについては何回か前の記事で書いていますのでご興味があれば。

いやまさかリリース1週間前にこんな悲しい記事書くことになるとは。。

「7-Pay」みたいになりますぞ! って声に出す日が来るとはよもや思うまい。いやまあブルプロはそこまで換金性ないので被害額はささやかだと思いますが。

もしかして「2次パスワードも設定していたのにアカウント乗っ取られたなら本人の責任なので運営は責任取りません」という言い訳のために…?

いやまさかな。